Locked Shields : les futurs ingénieurs de l’EPITA au cœur du plus grand exercice de cyberdéfense du monde

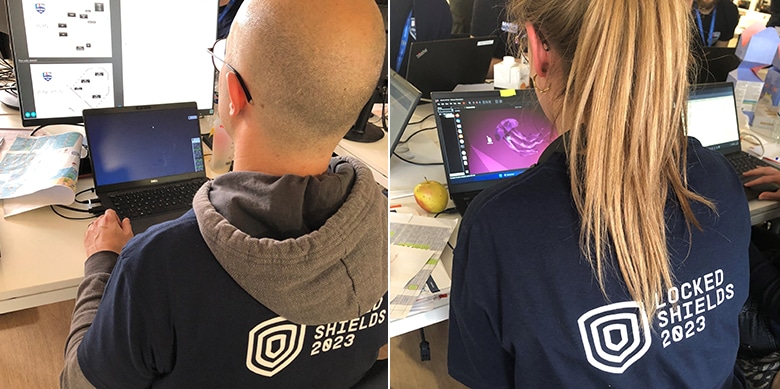

Exercice de cyberdéfense le plus complexe et grand au monde, Locked Shields réunit à chaque édition une trentaine de nations pour entraîner plus de 2 000 spécialistes répartis en équipes. Organisé depuis 2010 par le centre d’excellence Cooperative Cyber Defence de l’OTAN (CCDCOE), il s’est déroulé pour la deuxième année consécutive sur le campus parisien de l’EPITA, du 10 au 20 avril 2023. Et parmi celles et ceux qui composaient l’équipe de France, on retrouvait des membres du commandement de la cyberdéfense (COMCYBER), de l’ANSSI, de Viginum… ainsi que quatre étudiants de la Majeure Système, Réseau et Sécurité (SRS) de l’EPITA !

Quand on parle de cybersécurité, les étudiants de la Majeure SRS de l’EPITA ne sont jamais bien loin. Déjà habitués à participer au Forum International de la Cybersécurité ou encore à assister chaque année aux Assistes de la Cybersécurité pour en réaliser un Livre Blanc, ces futurs ingénieurs baignent dans cet univers où se mêlent opérations offensives et défensives, attaques et protections. Pour autant, même pour eux, Locked Shields reste une expérience à part. C’est ce que confirme Arthur N., EPITéen en 5e année de la Majeure SRS : « Même si l’on avait déjà fait une sorte de version miniature de Locked Shields avec le DEFNET proposé par le COMCYBER, là, on avait un exercice 100 fois plus grand ! »

Anticiper et se préparer, le nerf de la guerre en cybersécurité

Membre de l’équipe web dans la partie « banque » du défi, Arthur n’a pas eu le temps de s’ennuyer durant l’exercice. « Au début, on découvre l’infrastructure, pour se familiariser avec l’environnement, explique l’étudiant. Ensuite, en tant que membres de l’équipe web, il a fallu se familiariser avec les applications web, qui représentent un des gros points d’entrée pour les attaquants, pour ensuite essayer d’écrire des scripts qui allaient automatiser les correctifs à apporter le jour J, et que l’on puisse agir plus vite. Bien sûr, il y a toujours une phase « dynamique », avec des vulnérabilités et des types d’attaques non anticipées, et là, il faut corriger « en live ». Mais le gros du travail finalement, c’est toute cette phase de préparation avec l’écriture des correctifs pour les sites web, la recherche de vulnérabilités ou la réalisation des scripts destinés à rajouter des protections de manière globale, un peu comme des genres de firewall pour sites web. »

Un script, ça peut être un bout de code, peu importe le langage, qui pour but d’être exécuté un peu rapidement – il n’a pas une application industrielle comme pourrait l’avoir le code d’un logiciel par exemple. « C’est plutôt un petit outil qu’on va utiliser pour automatiser des tâches et notamment ce qu’on pourrait faire à la main : on va le décrire sous forme de code et on va l’exécuter le moment opportun pour automatiser la tâche, précise Arthur. Or, prévoir l’automatisation de ces scripts peut nous faire gagner du temps et surtout nous assurer que les sites soient sécurisés un minimum. »

La chasse aux cyber attaquants

Également étudiant en 5e année de SRS et participant à Locked Shields, Pierre B. officiait lui en tant que membre de l’équipe Linux : il avait notamment pour but de vérifier l’absence de compromission et d‘implant sur les machines pour ensuite remédier aux problèmes, c’est-à-dire de « dégager » les attaquants en leur retirant leurs accès et les implants qu’ils auraient pu laisser. « Un implant, c’est quelque chose que l’attaquant va laisser sur la machine pour lui permettre de revenir par la suite, détaille-t-il. Par exemple, il va modifier des fichiers de configuration qui feront que, lorsque l’utilisateur effectuera des actions sur le système, un port s’ouvrira sur la machine permettant à l’attaquant de revenir dessus ou de laisser automatiquement des clés sur le système pour lui permettre de se connecter en « bypassant » toutes les sécurités de type mot de passe. »

La communication, le facteur X

Passionné par le fait de « bien comprendre comment les choses marchent », à commencer par « les systèmes et les réseaux », Pierre l’affirme : il a été complètement conquis par Locked Shields. « En deux semaines, on rencontre des gens super compétents dans leur domaine. Moi, j’ai énormément appris donc si je pouvais le refaire, ce serait avec plaisir. Et puis je conseille à n’importe qui de participer à ce genre d’exercice ! » Selon lui, plus que l’aspect technique, le vrai défi de l’événement portait la coordination de l’ensemble des participants. « Il fallait comprendre quel était notre rôle dans l’organisation de l’exercice pour ne pas gêner les autres équipes et savoir comment interagir avec elles, d’autant que chacune avait ses propres outils et qu’ils n’étaient pas toujours compatibles. C’est là qu’on comprend qu’avoir une bonne organisation est le principal défi en cas de réelle attaque ! »

Futurs ingénieurs et professionnels de la cybersécurité réunis

Cet enthousiasme, on le retrouve également chez Arthur. « Mon dada, c’est davantage tout ce qui est test d’intrusion en général, mais le fait de participer à Locked Shields m’a permis d’évoluer de l’autre côté de la barrière pour découvrir de nouveaux corps de métiers, de nouveaux outils. Par exemple, j’ai pu voir à l’œuvre des gens qui travaillent sur la partie SOC, un point de la sécurité qu’on n’a pas forcément l’occasion de voir à l’œuvre si on n’évolue pas dedans. » Une ouverture qui fait aussi l’intérêt de la cybersécurité selon lui : « Que ça soit en Forensic, en analyse ou du côté offensif, chaque métier est à part, avec des compétences et expertises propres. Or, Locked Shields réunit toutes ces personnes, avec des réservistes, des militaires, des civils… pour travailler ensemble ! C’est cool de pouvoir échanger avec ces gens-là ! »

Enfin, Arthur se souviendra longtemps de ces deux semaines particulières pour ces rencontres et aussi un certain fait de gloire. « C’était un petit peu hollywoodien, sourit le futur ingénieur. Une application web de la banque s’était faite attaquer et l’on voyait tous nos terminaux connectés à cette application s’éteindre au fur et à mesure : les attaquants nous « chassaient » de la machine ! Après un petit moment de panique au sein de l’équipe – cette application étant assez vitale pour la banque –, je m’en suis rendu compte qu’un des terminaux n’avait pas été repéré par les attaquants. J’ai alors pu les prendre à leur propre jeu et je les ai moi-même chassés de la machine. C’était assez fantastique et gratifiant de pouvoir apporter sa pierre à l’édifice, surtout en tant qu’étudiant ! »